type

status

date

slug

summary

tags

category

icon

password

日期

初级运营人员介绍

安全运营中心(SOC)是一个由IT安全专业人员组成的团队,负责监控、预防、检测、调查和响应公司网络和系统中的威胁。

初级安全分析

您将成为一名分类专家。您将花费大量时间来分类或监视事件日志和警报。

初级安全分析师或Tier 1SOC分析师的职责包括:

- 监控和调查警报(大多数情况下,这是一个全天候SOC操作环境)

- 配置和管理安全工具

- 开发和实施基本的IDS(入侵检测系统)签名

- 参加SOC工作组、会议

- 创建票证,并根据需要将安全事件上报给第2层和团队负责人

所需资格(最常见):

- 0-2多年的安全运营经验

- 基本了解网络(OSI模型(开放系统互连模型)或TCP/IP模型(传输控制协议/互联网协议模型)),操作系统(Windows,Linux),Web应用程序。要进一步了解OSI和TCP/IP模型,请参阅网络入门室。

- 脚本/编程技能优先

所需认证:

随着您的进步和提升您作为初级证券分析师的技能,您最终将晋升到Tier 2和Tier 3。

安全运营中心(SOC)三层模型概述:

安全运营中心(SOC)

SOC(安全运营中心)的核心功能是全天候调查、监控、预防和响应网络领域的威胁。根据McAfee对SOC的定义,“安全运营团队负责监控和保护许多资产,如知识产权、人员数据、业务系统和品牌完整性。作为组织整体网络安全框架的实施组成部分,安全运营团队在协调监测、评估和防御网络攻击的工作中充当协作的中心点。在SOC工作的人数可能会因组织的规模而异。

SOC的职责包括哪些内容?

准备和预防

作为一名初级安全分析师,你应该随时了解当前的网络安全威胁(Twitter和Feedly可以成为了解网络安全相关新闻的重要资源)。至关重要的是检测和寻找威胁,制定安全路线图以保护组织,并为最坏的情况做好准备。

预防方法包括收集有关最新威胁、威胁参与者及其TTP (战术、技术和程序)的情报数据。它还包括维护程序,如更新防火墙签名,修补现有系统中的漏洞,阻止列表和安全列表应用程序,电子邮件地址和IP。

为了更好地了解TTP,您应该查看CISA(网络安全和基础设施安全局)关于APT 40(中国高级持续性威胁)的警报之一。有关详细信息,请参阅以下链接:https://us-cert.cisa.gov/ncas/alerts/aa21-200a。

监测和调查

SOC团队主动使用SIEM(安全信息和事件管理)和EDR(端点检测和响应)工具来监控可疑和恶意网络活动。想象一下,作为一名消防员,有一个多报警火灾-一个报警火灾,两个报警火灾,三个报警火灾;类别分类火灾的严重性,这是一个威胁,在我们的情况下。作为一名安全分析师,您将学习如何根据警报级别(低、中、高和关键)对警报进行优先级排序。当然,这是一个很容易的猜测,你将需要从最高级别(严重)开始,并朝着底部工作-低级别警报。适当配置安全监控工具将为您提供减轻威胁的最佳机会。

初级安全分析员在调查程序中发挥关键作用。他们通过探索和了解特定攻击的工作原理,并尽可能防止不良事件的发生,对正在进行的警报进行分类。在调查过程中,重要的是要提出这样一个问题:“如何?什么时候为什么".安全分析师通过深入研究数据日志和警报并结合使用开源工具来找到答案,我们将在稍后的路径中有机会探索这些工具。

响应

调查结束后,SOC团队会协调并对受感染的主机采取行动,包括将主机与网络隔离、终止恶意进程、删除文件等。

痛苦金字塔

了解什么是痛苦金字塔,以及如何利用此模型来确定对手更改与他们及其活动相关的指标的难度级别。

作为威胁猎人、事件响应者或SOC分析师,了解痛苦金字塔概念非常重要。

你准备好探索隐藏在痛苦金字塔里面的东西了吗?

哈希值

根据Microsoft,哈希值是唯一标识数据的固定长度的数值。哈希值是哈希算法的结果。以下是一些最常见的哈希算法:

- MD5(Message Digest,由 RFC 1321定义)由罗恩Rivest于1992年设计, 是一种广泛使用的加密哈希函数,具有128位哈希值。MD5哈希不被 视为加密安全。在2011年,IETF发布了RFC 6151, “Updated Security Considerations for the MD5 Message-Digest and the HMAC-MD5 Algorithms”,其中提到了许多针对MD5哈希的攻击,包括哈希冲突。

- SHA-1(Secure Hash Algorithm 1,由 RFC 3174定义)- 由美国国家安全局于1995年发明。nbsp;当数据被输入SHA-1哈希算法时,SHA-1接受一个输入并产生一个160位的哈希值字符串,作为一个40位的十六进制数。NIST在2011年反对使用SHA-1,并在2013年底禁止将其用于数字签名,因为它容易受到暴力攻击。相反,NIST建议从SHA-1迁移到SHA-2和SHA-3家族中更强大的哈希算法。

- SHA-2(Secure Hash Algorithm 2)是美国国家标准与技术研究院(NIST)和国家安全局(NSA)于2001年设计的一种哈希算法,用于取代SHA-1。SHA-2有许多变体,最常见的是SHA-256。SHA-256算法返回256位的哈希值,作为64位十六进制数。

如果两个文件具有相同的哈希值或摘要,则哈希不被认为是加密安全的。

安全专业人员通常使用哈希值来深入了解特定的恶意软件样本、恶意或可疑文件,并作为唯一标识和引用恶意工件的一种方式。

您可能已经阅读过勒索软件报告,其中安全研究人员会在报告结尾提供与恶意或可疑文件相关的哈希值。如果你有兴趣看一个例子,你可以查看 DFIR报告 和 FireEye威胁研究博客 。

各种在线工具可以用来做散列查找,如VirusTotal和MetaDefender Cloud - OPSWAT。

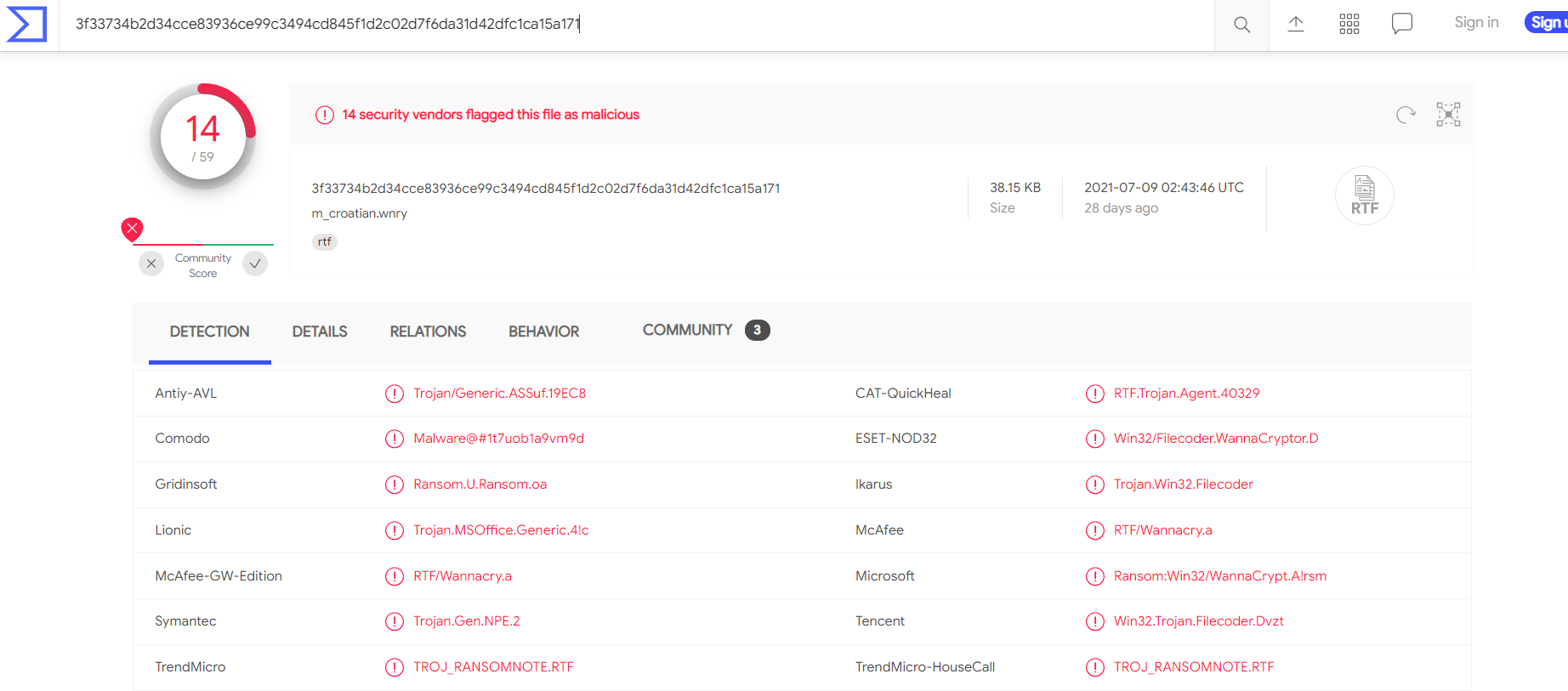

病毒总数:

在上面屏幕截图中的散列下方,您可以看到文件名。在本例中,它是“m_croetian.wnry”

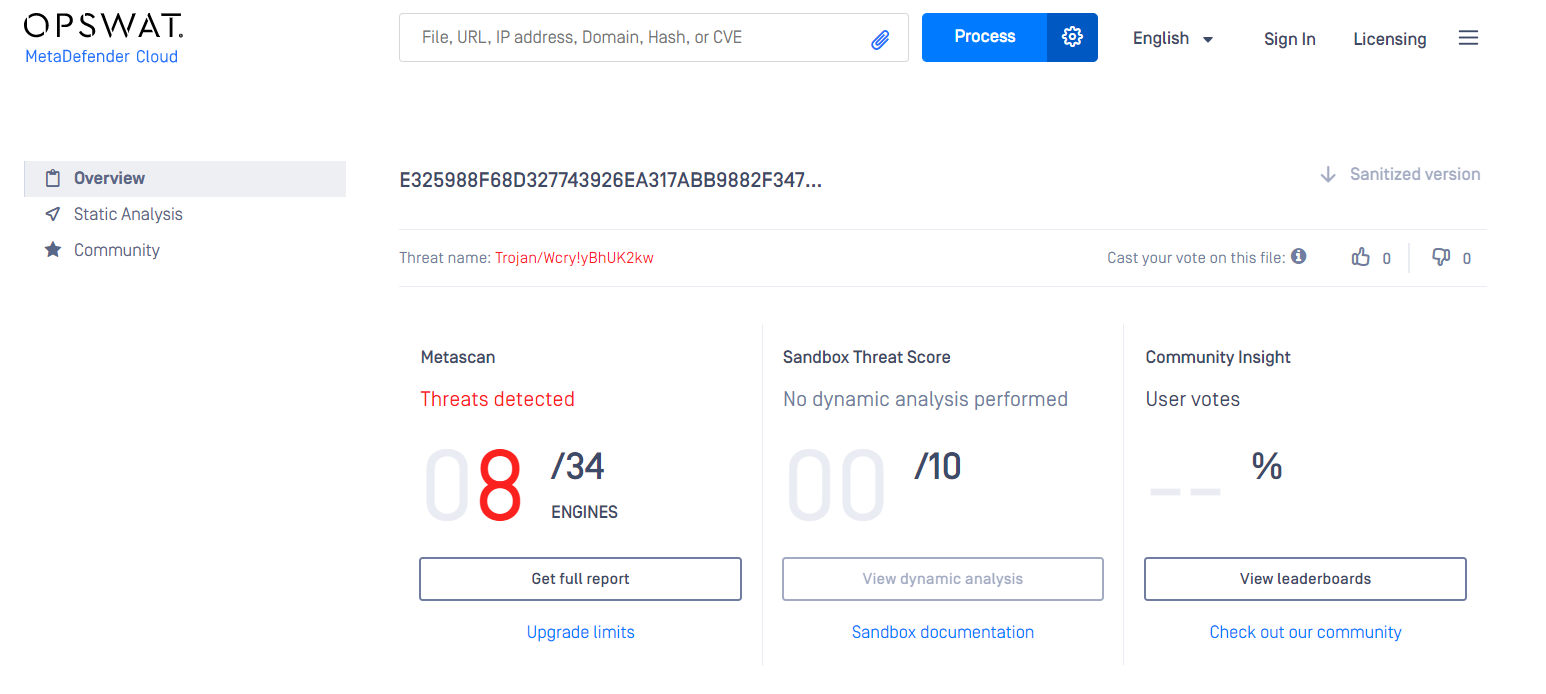

MetaDefender Cloud - OPSWAT:

正如您可能已经注意到的,如果我们的武器库中有哈希值,那么很容易发现恶意文件。然而,作为攻击者,即使修改文件的一个位也是微不足道的,这将产生不同的哈希值。由于已知恶意软件或勒索软件的变体和实例如此之多,使用文件哈希作为IOC(妥协指标)进行威胁搜索可能会变得困难。

让我们来看看一个例子,看看如何通过使用echo在文件末尾添加一个字符串来更改文件的哈希值:文件哈希(修改前)

文件哈希(修改后)

IP地址

您可能已经从“什么是网络?“房间。IP地址用于标识连接到网络的任何设备。这些设备包括台式机、服务器甚至闭路电视摄像机!我们依靠IP地址通过网络发送和接收信息。但我们不打算进入IP地址的结构和功能。作为痛苦金字塔的一部分,我们将评估IP地址如何用作指标。

在Pyramid of Pain中,IP地址用绿色表示。你可能会问为什么和什么你可以联想到绿色的颜色?

从防御的角度来看,对手使用的IP地址的知识可能是有价值的。一种常见的防御策略是在您的参数或外部防火墙上阻止、丢弃或拒绝来自IP地址的入站请求。这种策略通常不是防弹的,因为对于有经验的对手来说,简单地使用新的公共IP地址进行恢复是微不足道的。

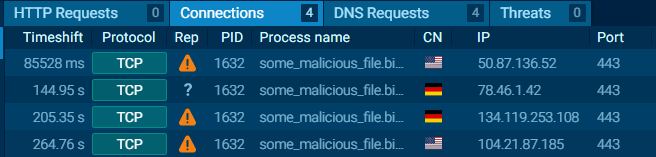

恶意IP连接(app.any.run):

请注意!不要尝试与上面显示的IP地址进行交互。

攻击者可以通过使用 Fast Flux来挑战成功执行IP拦截的方法之一。

根据Akamai的说法,Fast Flux是僵尸网络使用的一种DNS技术,用于隐藏作为代理的受感染主机背后的网络钓鱼、网络盗版、恶意软件交付和恶意软件通信活动。使用Fast Flux网络的目的是使恶意软件与其命令和控制服务器(C&C)之间的通信难以被安全专业人员发现。

因此,Fast Flux网络的主要概念是将多个IP地址与域名相关联,这是不断变化的。nbsp;Palo Alto创造了一个很好的虚构场景来解释Fast Flux: “Fast Flux 101:网络犯罪分子如何提高其基础设施的弹性,以逃避检测和执法行动”

域名

让我们登上痛苦的金字塔,继续讨论域名。你可以看到颜色的转变-从绿色到蓝绿色。

域名可以被认为是简单地将IP地址映射到一串文本。域名可以包含一个域和一个顶级域(evilcorp.com),也可以包含一个子域,然后是一个域和顶级域(tryhackme.evilcorp.com)。但我们不会详细介绍域名系统(DNS)的工作原理。您可以在这个“DNS详细信息”室了解更多有关DNS的信息。

域名对攻击者来说可能更痛苦,因为他们很可能需要购买域名,注册并修改DNS记录。不幸的是,对于防御者来说,许多DNS提供商都有松散的标准,并提供API,使攻击者更容易更改域。

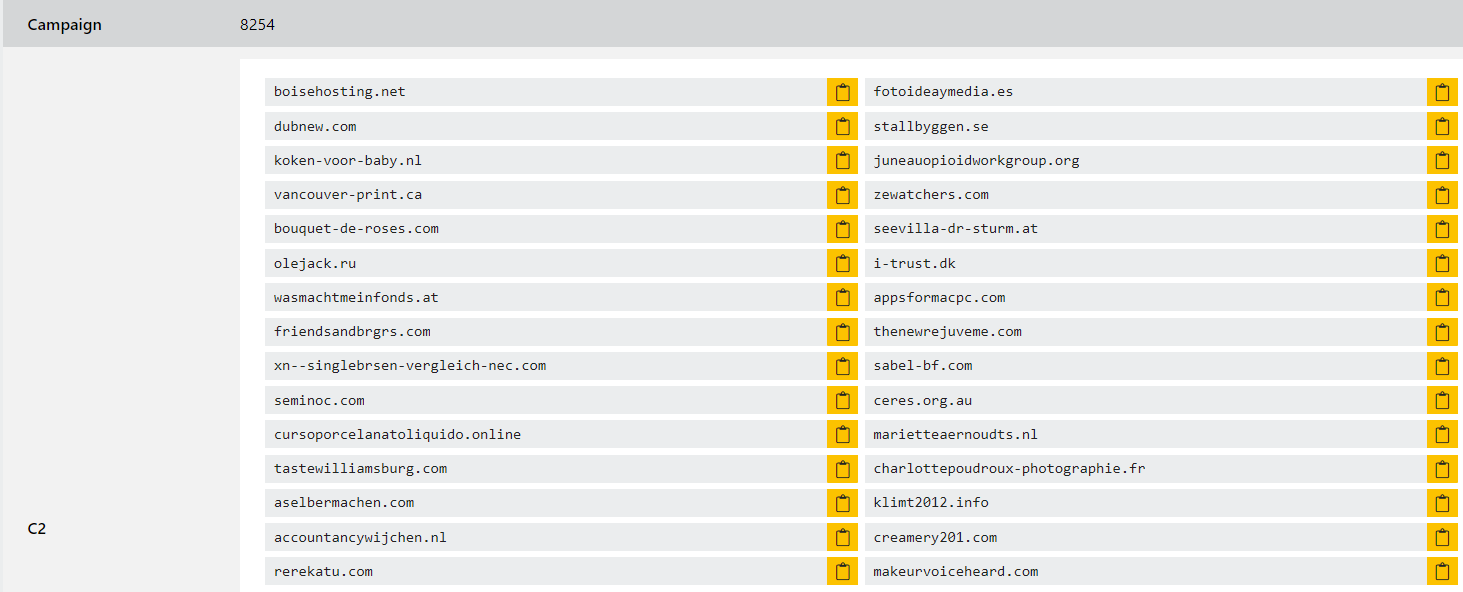

恶意 Sodinokibi C2(命令和控制基础设施) 域:

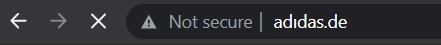

你能在上面的截图中发现任何恶意的东西吗?现在,将其与下面的合法网站视图进行比较:

这是攻击者使用Punycode攻击将用户重定向到乍一看似乎合法的恶意域的示例之一。

什么是Punycode?根据Wandera的说法,“Punycode是一种将不能用ASCII写的单词转换为Unicode ASCII编码的方法。"

你在上面的URL中看到的是

adıdas.de,它有http://xn--addas-o4a.de/的PunycodeInternet Explorer、Google Chrome、微软Edge和Apple Safari现在都很擅长将模糊字符转换为完整的Punycode域名。

要检测恶意域,可以使用代理日志或Web服务器日志。

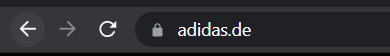

攻击者通常将恶意域名隐藏在URL缩短器下。URLShortener 是一种工具,它创建一个简短而独特的URL,该URL将重定向到在设置URL Shortener链接的初始步骤中指定的特定网站。攻击者通常使用以下URL缩短服务来生成恶意链接:

- bit.ly

- goo.gl

- ow.ly

- s.id

- smarturl.it

- tiny.pl

- tinyurl.com

- x.co

你可以看到实际的网站缩短链接是重定向到它通过附加“+”(见下面的例子)。在Web浏览器的地址栏中键入缩短的URL并添加上述字符以查看重定向URL。

注意:下面的缩短链接的例子是不存在的。

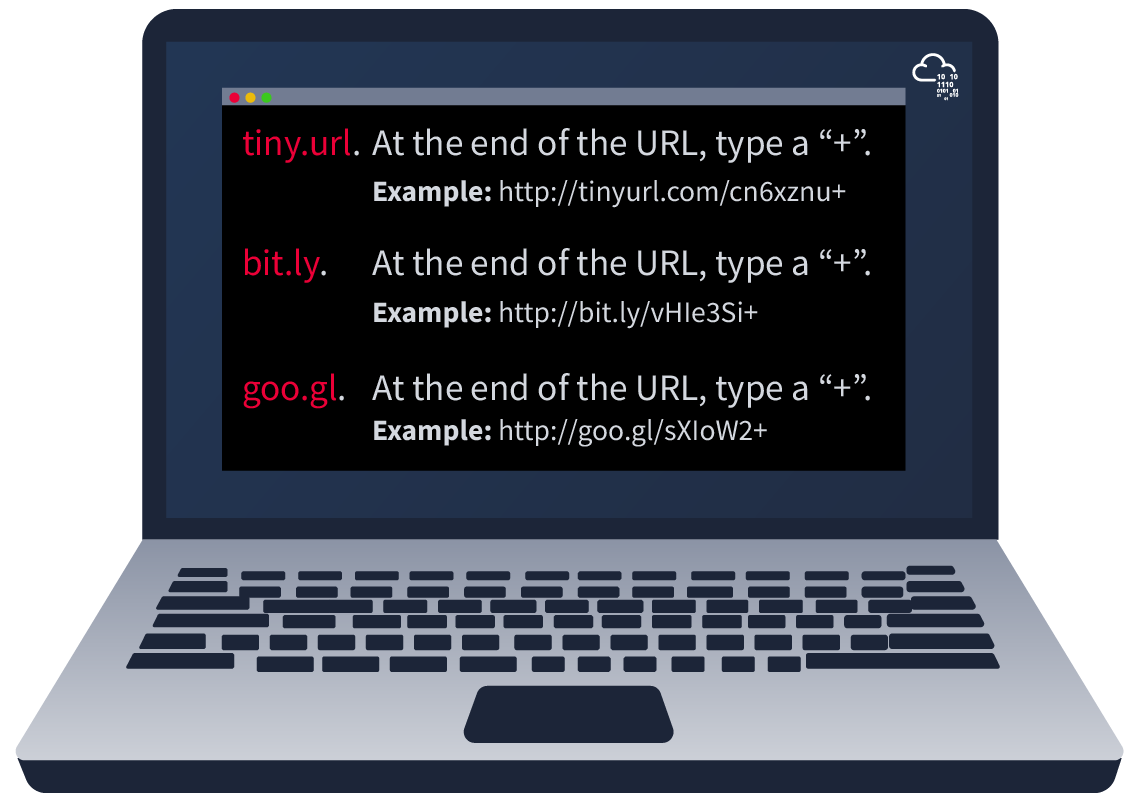

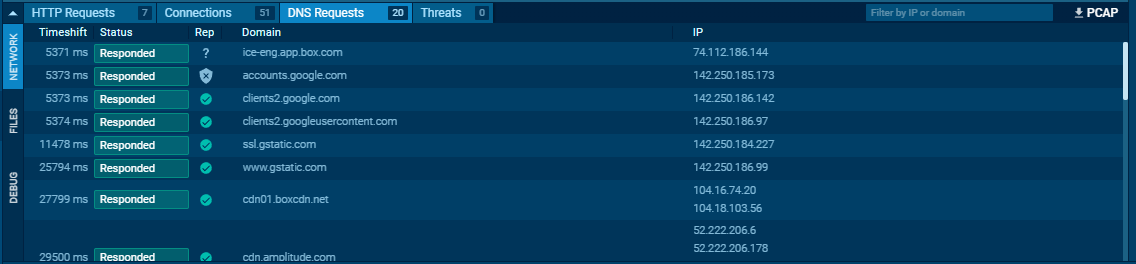

在Any.run中查看连接:

由于Any.run是执行示例的沙盒服务,因此我们可以检查任何连接,例如HTTP请求、DNS请求或与IP地址通信的进程。为此,我们可以查看位于机器快照下方的“网络”选项卡。

请注意:您应该非常谨慎地访问报告中的任何IP地址或HTTP请求。毕竟,这些行为来自恶意软件样本-所以他们可能正在做一些危险的事情!

HTTP请求:

此选项卡显示自样品爆炸以来记录的HTTP请求。这对于查看正在从Web服务器中检索哪些资源(如dropper或callback)非常有用。

连接:

此选项卡显示自样品爆炸以来进行的任何通信。这对于查看进程是否与另一个主机通信很有用。例如,这可能是C2流量、通过FTP上传/下载文件等。

DNS请求:

此选项卡显示自样本爆炸后发出的DNS请求。恶意软件经常发出DNS请求来检查互联网连接(即,如果它无法到达互联网/呼叫总部,那么它可能被沙箱化或无用)。

回答下面的问题

转到app.any.run上的此报告并提供您看到的第一个可疑域请求,您将使用此报告回答此任务的其余问题。

- 作者:Pass`Miao

- 链接:whypass.top/article/1b580a1f-83f0-800b-8c7d-c7a3011742c5

- 声明:本文采用 CC BY-NC-SA 4.0 许可协议,转载请注明出处。